Di dunia kopi, nama kopi luwak digadang-gadang sebagai salah satu yang mantap punya. Di dunia siber, nama itu juga punya makna lain yakni sebuah program jahat.

Malware KopiLuwak ini sebenarnya bukan hal baru karena Kaspersky Lab sudah menemukannya pada tahun 2016 silam. Belakangan, rupanya, si KopiLuwak yang ini semakin berbahaya.

SCROLL TO CONTINUE WITH CONTENT

Sasaran korban dari serangan malware ini, di antaranya target politik sensitif, termasuk entitas penelitian pemerintah dan keamanan hingga misi diplomatik dan urusan militer, terutama di Asia Tengah.

"Penelitian kami khususnya terhadap kelompok ini selama 2018 menunjukkan bahwa Turla terus berkembang dan bereksperimen," kata Kurt Baumgartner, peneliti keamanan utama di tim GReAT Kaspersky Lab.

"Penelitian kami menunjukkan pengembangan dan penerapan kode Turla terus berlanjut, sehingga organisasi yang berpotensial dijadikan sebagai target perlu bersiap," ungkapnya.

Foto: Kaspersky Lab Foto: Kaspersky Lab |

Cara Kerja KopiLuwak

Lewat penelitinya, Kaspersky menjelaskan cara kerja dari malware KopiLuwak ini. Disebutkan mengirimkan dokumen yang berisi malware dengan macro yang diaktifkan dan menggunakan malware Javascript baru yang disamarkan.

Setelah berhasil menyusup, malware ini dirancang untuk melakukan pengintaian sistem dan jaringan. Evolusi terbaru dari KopiLuwak terdeteksi pada pertangahan 2018, ketika peneliti Kaspersky menemukan target baru di Suriah dan Afghanistan.

Turla menggunakan vektor pengiriman spear-phishing dengan Windows shortcut (.LNK) file. Analisis menunjukkan bahwa file LNK berisi PowerShell untuk melakukan decode dan menjatuhkan muatan KopiLuwak. PowerShell ini serupa dengan yang digunakan dalam aktivitas Zebrocy sebulan sebelumnya.

Para peneliti memberikan bukti lebih lanjut untuk mendukung hipotesis bahwa Turla memanfaatkan jaringan Wi-Fi untuk mengirimkan malware Mosquito kepada target. Peneliti Kaspersky juga menemukan modifikasi lebih lanjut dari Carbon yang merupakan aksi cyberespionage.

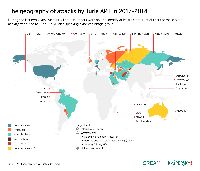

Malware ini ditanamkan di target yang terpilih dengan kepentingan tertentu, dengan kemungkinan akan terjadi modifikasi kode dan berlanjut pada tahun 2019. Target Turla di 2018 dengan malware ini termasuk Timur Tengah dan Afrika Utara, serta Eropa Barat dan Timur, Asia Tengah dan Selatan, dan Amerika.

Untuk mengatasi persoalan itu, Kaspersky merekomendasikan untuk mengurangi risiko serangan tingkat lanjut yang ditargetkan, yaitu menggunakan solusi keamanan kelas korporasi, sediakan akses ke data intelijen ancaman terbaru untuk staf keamanan, pastikan proses manajemen patch kelas enterprise telah dilakukan, dan bila ada indikasi serangan segera mempertimbangkan untuk mengelola sistem perlindungan secara proaktif.

(agt/krs)