Dengan banyaknya ransomware yang beredar saat ini -- mencapai lebih dari 89 varian — tentunya menjadi kepusingan tersendiri bagi korban ransomware untuk mencari pertolongan karena kesulitan identifikasi jenis ransomware yang menginfeksinya.

Biasanya korban ransomware yang menghubungi Vaksincom akan mengirimkan email bahwa ia terinfeksi ransomware, datanya terenkripsi dan meminta bantuan apakah datanya bisa dikembalikan/didekripsi.

SCROLL TO CONTINUE WITH CONTENT

Namun jika file yang dikirimkan tidak mengalami perubahan ekstensi, tentunya sulit menebak jenis ransomware yang beraksi karena banyak ransomware yang mendekripsi file dan tidak mengubah ekstensi.

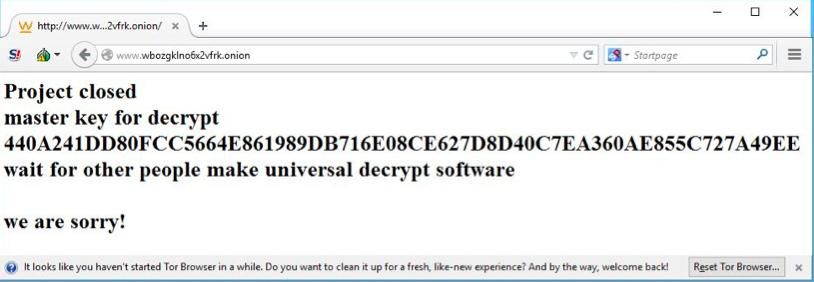

Sebagai gambaran, jika file Anda dienkripsi oleh Teslacrypt 3.0 dan 4.0, bisa sedikit lega karena pembuat Teslacrypt memutuskan menghentikan kegiatannya dan membagikan kunci dekripsi secara gratis. (lihat gambar 1)

|

Setelah pembuat Teslacrypt membagikan kunci dekripsi (private key) secara gratis, korban Teslacrypt bisa mendekripsi kembali filenya dengan kunci dekripsi yang dibagikan tersebut.

Sebenarnya kunci dekripsi (private key) untuk setiap korban Teslacrypt berbeda/unik dimana satu kunci dekripsi yang sama tidak bisa digunakan untuk semua korban Teslacrypt.

Hal ini juga berlaku untuk ransomware lainnya. Sebagai contoh, untuk korban ransowmare Cryptolocker yang bisa di dekripsi secara gratis harus mengirimkan contoh file yang terenkripsi guna mendapatkan kunci dekripsi untuk komputer yang bersangkutan.

Untuk setiap komputer kunci dekripsinya berbeda dan kunci dekripsi untuk komputer yang satu tidak bisa digunakan untuk dekripsi data dari komputer lainnya.

Tetapi, dalam kasus Teslacrypt 3.0 dan 4.0 ternyata pembuat malware ini membuat satu 'master key' dimana ada satu kunci master yang bisa digunakan untuk semua korban Teslacrypt 3.0 dan 4.0. Jadi kunci dekripsi korban Teslacrypt 3.0 dan 4.0 di seluruh dunia hanya perlu menggunakan kunci dekripsi seperti pada gambar 1 untuk mendekripsi datanya, yaitu:

440A241DD80FCC5664E861989DB716E08CE627D8D40C7EA360AE855C727A49EE

Lalu, setelah mengetahui kunci dekripsi, bagaimana caranya mengembalikan data yang sudah terenkripsi? Pada prinsipnya Anda membutuhkan satu program untuk melakukan dekripsi yang akan menggunakan kunci dekripsi yang sudah disediakan untuk mengembalikan file Anda.

Jadi, tanpa kunci dekripsi Master key yang dibagikan oleh pembuat Teslacrypt pada gambar 1 di atas, program dekripsi tidak akan bisa mendekripsi file yang terenkripsi.

Untuk membuat program dekripsi membutuhkan kemampuan programming untuk mengambil kunci yang disediakan dan mendekripsi file berdasarkan kunci yang disediakan tersebut.

Banyak programmer di dunia yang mampu melakukan hal ini. Namun, tanpa kunci dekripsi yang dibagikan oleh pembuat Teslacrypt di atas, program dekripsi yang dibuat tidak bisa membuka file yang terenkripsi.

Salah satu tools yang dibuat untuk dekripsi file korban Teslacrypt adalah Tesladecoder yang dibuat oleh BloodDolly. Untuk langkah dekripsi dapat dilihat di artikel Vaksincom https://www.vaksin.com/0516-tesladecrypt.

Knowing is Half the Battle

Namun bagi orang awam yang menjadi korban ransomware, jangankan mendekripsi file, mengidentifikasi ransowmare apa yang menyerang komputernya saja terkadang sudah membuat pusing. Hal ini tidak mengherankan karena saat ini tercatat lebih dari 80-an ransomware yang beredar.

Adapun beberapa ransomware yang beredar tersebut adalah:

777, 7ev3n, 8lock8, Alpha, AutoLocky, AxCrypter, BankAccountSummary, BitCryptor, BitMessage, Blocatto, Booyah, Brazilian Ransomware, BuyUnlockCode, Cerber, Chimera, CoinVault, Coverton, Crypren, Crypt0L0cker, CryptoDefense, CryptoFortress, CryptoHasYou, CryptoHitman, CryptoJoker, CryptoMix, CryptoTorLocker, CryptoWall 2.0, CryptoWall 3.0, CryptoWall 4.0, CryptXXX, CryptXXX 2.0, CryptXXX 3.0, CrySiS, CTB-Locker, DMA Locker, DMA Locker 3.0, DMA Locker 4.0, ECLR Ransomware, Encryptor RaaS, Enigma, GhostCrypt, Hi Buddy!, HydraCrypt, Jigsaw, JobCrypter, KeRanger, KEYHolder, KimcilWare, Kriptovo, KryptoLocker, LeChiffre, Locky, Lortok, Magic, Maktub Locker, MireWare, Mischa, Mobef, NanoLocker, Nemucod, Nemucod-7z, OMG! Ransomcrypt, PadCrypt, PClock, PowerWare, Protected Ransomware, Radamant, Radamant v2.1, RemindMe, Rokku, Samas, Sanction, Shade, Shujin, SNSLocker, Sport, SuperCrypt, Surprise, TeslaCrypt 0.x, TeslaCrypt 2.x, TeslaCrypt 3.0, TeslaCrypt 4.0, TrueCrypter, UmbreCrypt, VaultCrypt, WonderCrypter, Xorist, Xort, Zyklon

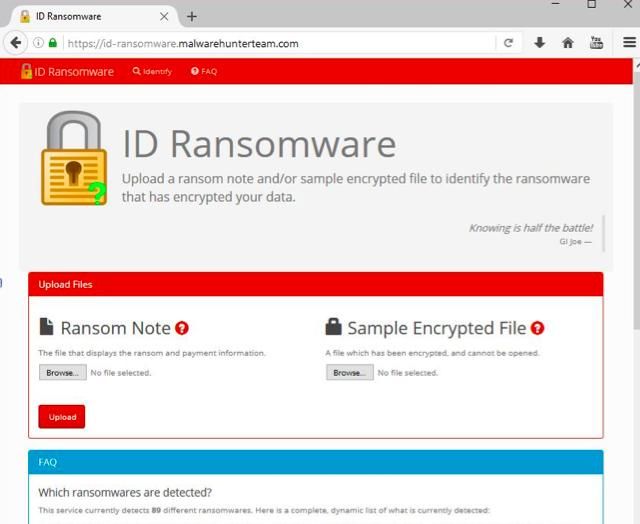

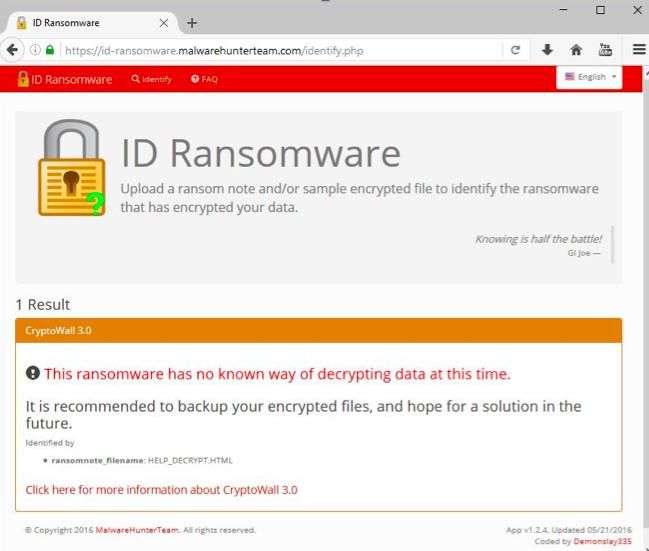

Jika Anda terinfeksi ransomware dan ingin mengetahui jenis ransomware yang menginfeksi komputer, ada cara mudah untuk mengidentifikasi. Anda hanya perlu mengupload contoh file ransom (permintaan uang tebusan) atau contoh file yang terenkripsi dan informasi jenis ransomware tersebut akan dapat Anda ketahui. (lihat gambar 2, 3 dan 4).

Gambar 2: Layanan identifikasi ransomware yang disediakan oleh Malware Hunter Team. Gambar 2: Layanan identifikasi ransomware yang disediakan oleh Malware Hunter Team. |

Gambar 3: Contoh identifikasi Ransomnote yang terdeteksi sebagai Cryptowall 3.0 dan belum dapat didekripsi Gambar 3: Contoh identifikasi Ransomnote yang terdeteksi sebagai Cryptowall 3.0 dan belum dapat didekripsi |

Gambar 4: Contoh file dengan ekstensi .mp3 yang terenkripsi di deteksi sebagai korban Teslacrypt 3.0 dan 4.0 yang saat ini dapat didekripsi. Gambar 4: Contoh file dengan ekstensi .mp3 yang terenkripsi di deteksi sebagai korban Teslacrypt 3.0 dan 4.0 yang saat ini dapat didekripsi. |

Layanan ini diberikan oleh malwarehunter team dan dapat diakses dari : https://id-ransomware.malwarehunterteam.com/

Setelah mengetahui jenis ransomware yang menginfeksi data anda. Segera hubungi vendor sekuriti Anda guna mendapatkan bantuan.

*) Penulis, Alfons Tanujaya merupakan praktisi keamanan internet dari Vaksincom. (ash/ash)

Gambar 1: Kunci dekripsi Teslacrypt 3.0 dan 4.0 dibagikan secara gratis oleh pembuatnya.

Gambar 1: Kunci dekripsi Teslacrypt 3.0 dan 4.0 dibagikan secara gratis oleh pembuatnya.