Dalam tulisan sebelumnya, disebutkan bahwa tahun 2020 adalah tahunnya ransomware. Di tahun 2020, terjadi ledakan ransomware dan lonjakan pembayaran tebusan ransomware sebanyak USD 350 juta atau sekitar Rp 5 triliun!

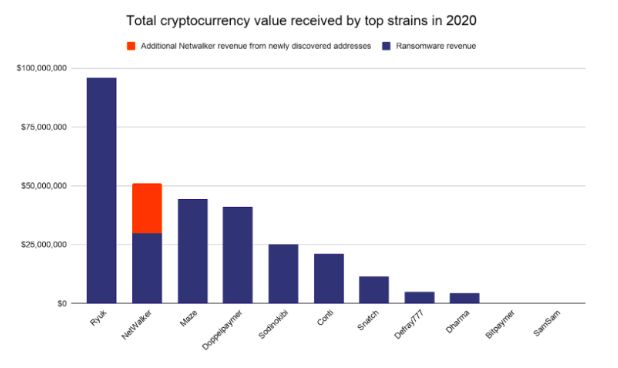

Bagaimana dengan ransomware di 2021? Adapun ransomware yang paling berbahaya di tahun 2020 dan tetap mengancam, menjalankan aksinya di tahun 2021 sehingga perlu diwaspadai adalah Ryuk, Netwalker, Maze (defunct), Doppelpaymer, Sodinokibi (REvil), Conti, Snatch, Defray777, Dharma, Bitpaymer dan SamSam. (lihat gambar 1)

Gambar 1, Ransowmare Top dunia berdasarkan total penerimaan tebusan (data Chainanalysis). Foto: Vaksincom Gambar 1, Ransowmare Top dunia berdasarkan total penerimaan tebusan (data Chainanalysis). Foto: Vaksincom |

Secara umum, ransomware akan menyebar melalui email yang dipalsukan, kredensial administrator yang dicuri untuk mengakses server penting atau serangan intrusi yang dilakukan secara manual.

SCROLL TO CONTINUE WITH CONTENT

Maze yang mengganas di paruh pertama 2020, kemudian digantikan oleh Egregor pada paruh kedua 2020 bersama dengan Sekhmet yang merupakan varian dekatnya. Ransomware ini melumpuhkan sistem komputer korbannya sampai uang tebusan dibayar.

Biasanya, serangan ini akan diikuti dengan surat permintaan tebusan yang memberikan batas waktu pembayaran tiga hari. Selain Sekhmet dan saudaranya Egregor, Anda harus berhati-hati dengan ransomware Conti yang sudah disempurnakan dan memiliki kemampuan sangat tinggi mengelabui deteksi perlindungan produk sekuriti dan antivirus karena ia mampu menghindari parameter yang sering digunakan oleh program antivirus untuk mendeteksi ransomware.

Hal ini terbukti dimana meskipun diperkenalkan Agustus 2020, pada Oktober 2020, masih ada 120 jaringan yang terinfeksi oleh Conti versi baru dengan kemampuan evolusinya yang mampu mempelajari aplikasi sekuriti guna menghindari deteksi. Salah satu korban Conti adalah pembuat chip Advantech yang operasionalnya terganggu dan mendapatkan permintaan uang tebusan USD 14 juta.

Apa yang harus dilakukan

Sebenarnya kalau jaringan komputer yang Anda kelola pernah diserang ransomware, artinya memang program antivirus yang digunakan tidak mampu mendeteksi dan sudah dikalahkan oleh ransomware tersebut.

Jika vendor antivirus hanya meminta maaf dan mengatakan bahwa Anda sudah aman dari serangan ulang varian ransomware tersebut secara spesifik, namun tidak mampu memberikan jaminan atas keamanan data Anda dari serangan ransomware lain di masa depan, artinya Anda kurang beruntung.

Seharusnya vendor sekuriti harusnya bisa memberikan solusi agar operasional perusahaan Anda tidak terganggu atau mengalami kerugian atas serangan ransomware baik yang terdeteksi maupun tidak terdeteksi.

Dari cara kerja ransowmare sendiri, sekali berhasil menjalankan aksinya mengenkripsi data komputer korbannya, pembuatnya akan segera menarik varian ransomware tersebut (ransomware akan menghapus dirinya sendiri / bunuh diri) guna menghindari analisa mendalam.

Hal ini dilakukan supaya ia dapat membuat varian baru yang tidak terdeteksi oleh program antivirus lalu menjalankan aksinya lagi, dan hal ini akan dilakukan berulang-ulang.

Jadi kalau Anda sudah terinfeksi ransomware dan belum melakukan tindakan preventif seperti Vaksin Protect dan tetap hanya mengandalkan perlindungan antivirus, yah siap-siap saja menerima serangan ransomware berikutnya dengan lapang dada.

Sebaiknya Anda mempertimbangkan mencari solusi yang tuntas dan tidak hanya mengandalkan deteksi antivirus konvensional. Perlindungan antivirus yang baik harusnya mampu memberikan perlindungan dan mengembalikan data Anda sekalipun data tersebut berhasil diinfeksi oleh

ransomware.

Praktisi sekuriti yang baik harusnya mampu memberikan jaminan perlindungan data dan mengembalikan data tersebut sekalipun telah dienkripsi oleh ransomware. Namun ingat, perlindungan ini sifatnya preventif atau harus dilakukan sebelum terinfeksi ransomware.

Sebagai catatan, perlindungan yang dilakukan ini bukan hanya Backup, karena backup seringkali tidak berhasil dijalankan dengan sempurna. Dalam banyak kasus, data backup juga ikut terenkripsi oleh ransomware.

Selain itu, pembuat ransomware memang mengetahui aksinya meminta tebusan akan gagal total jika korbannya memiliki backup sehingga ia juga mengincar dan berusaha untuk mengenkripsi semua data backup yang bisa diaksesnya atau melumpuhkan sistem backup.

Jadi sekalipun Anda tidak melakukan backup atau piranti backup Anda juga ikut terenkripsi ransomware, maka perlindungan tambahan yang tepat dan diimplementasikan dengan baik akan mampu mengembalikan data yang dienkripsi oleh ransomware.

*) Alfons Tanujaya adalah ahli keamanan cyber dari Vaksincom. Dia aktif mendedikasikan waktunya memberikan informasi dan edukasi tentang malware dan cyber security bagi komunitas IT Indonesia.

(rns/afr)