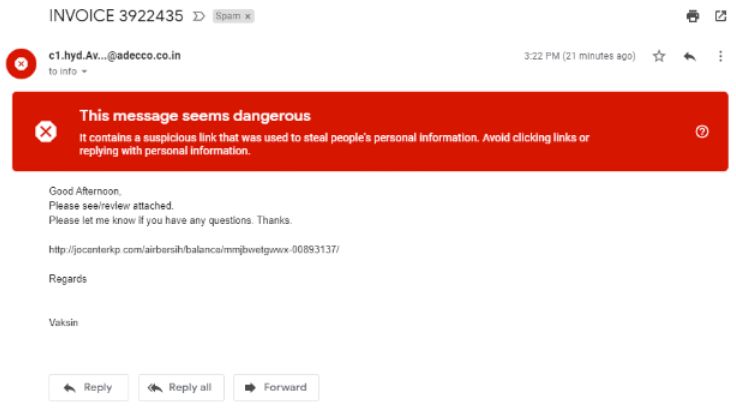

Hati-hati jika menerima email baik itu dari rekan bisnis maupun teman dengan subjek yang diawali 'RE:' atau email tagihan dengan subjek 'Invoice (angka acak)'.

Email ini (lihat gambar 1) memang tampaknya tidak berbahaya karena hanya mengandung lampiran .doc dan akan lolos dari deteksi antivirus karena dokumen .doc memang bukan file yang bisa dieksekusi dan menginfeksi komputer yang membuka dokumen tersebut.

Gambar 1: Email master Emotet yang jika di klik akan menginfeksi komputer korban dan mengirimkan spam. Gambar 1: Email master Emotet yang jika di klik akan menginfeksi komputer korban dan mengirimkan spam. |

Namun, rekayasa sosial yang disertakan pada dokumen tersebut kemungkinan besar akan membuat komputer korbannya bertekuk lutut dan dan mailserver perusahaan megap-megap mengirimkan malspam (malware spam) Emotet secara masif.

SCROLL TO CONTINUE WITH CONTENT

Akibatnya, seluruh kontak email akan menerima kiriman email yang dengan cerdik mengambil subjek membalas pesan email yang sudah ada dan memalsukan pengirimnya sesuai dengan kontak dalam email sehingga lolos saringan antispam dan mengelabui penerima email berikutnya.

Emotet adalah malware yang wara-wiri di dunia maya sejak 2018 hingga 2019 dan sempat berkolaborasi dengan ransomware Ryuk. Sejak pertengahan Juli 2020, pembuat Emotet kembali menjalankan aksinya dan kali ini Emotet melakukan diversifikasi dari bisnis ransomware dan memfokuskan pada aktivitas malspam: malware spam.

Teknik yang digunakan cukup sederhana, memanfaatkan lampiran dokumen MS Word yang dikirimkan melalui broadcast email. Email yang di-broadcast dengan cerdik membalas email yang sudah ada sehingga ada tambahan 'RE:' diikuti subjek email yang di balas.

Pengirim email juga dipalsukan dari kontak yang ada pada email tersebut sehingga dapat lolos saringan antispam dan tidak dicurigai oleh penerima email.

Aksi Emotet

Selain menggunakan subjek 'Invoice' seperti pada gambar 1, Emotet dengan cerdik melakukan reply pada email yang ada dan memalsukan nama pengirim (sender) sesuai dengan nama yang didapatkan pada email terdahulu dengan tujuan mengelabui program antispam dan penerima email. (Lihat gambar 2)

Gambar 2: Emotet memalsukan sender dan mengirimkan ke kontak email komputer yang diinfeksinya. Gambar 2: Emotet memalsukan sender dan mengirimkan ke kontak email komputer yang diinfeksinya. |

Lampiran yang dikirimkannya dalam bentuk lampiran dokumen MS Word langsung seperti gambar 3 di bawah ini atau dalam bentuk tautan seperti pada gambar 1 di atas.

Gambar 3: Email Emotet mengirimkan lampiran Word Macro. Gambar 3: Email Emotet mengirimkan lampiran Word Macro. |

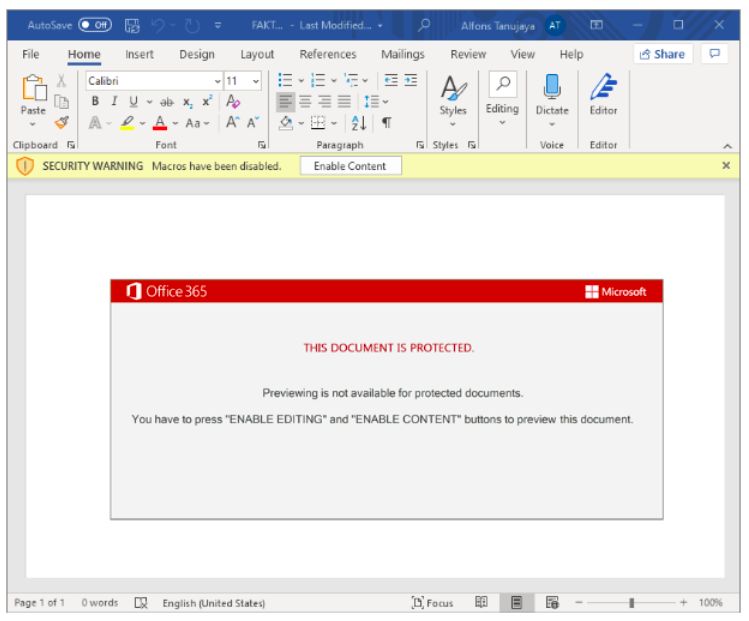

Jika korbannya membuka lampiran yang dikirimkan, maka akan muncul peringatan 'SECURITY WARNING' dari MS Word bahwa macro akan diaktifkan. (Lihat gambar 4)

Gambar 4: Lampiran yang dibuka mengandung perintah Macro tersembunyi. Gambar 4: Lampiran yang dibuka mengandung perintah Macro tersembunyi. |

Namun peringatan 'SECURITY WARNING' di atas dengan cerdik diakali oleh Emotet dengan menampilkan pesan seakan-akan datang dari Office 365 (Microsoft) dengan narasi seperti ini:

"THIS DOCUMENT IS PROTECTED. Previewing is not available for protected documents. You have to press 'ENABLE EDITING' and 'ENABLE CONTENT' button to preview this document.'

Dalam banyak kasus, email semacam ini sukses mengelabui korbannya sehingga mengklik tombol [Enable Content] yang otomatis akan menjalankan Macro dan mengunduh Emotet dari beberapa situs yang telah dipersiapkan guna menginfeksi komputer.

Lalu siklus infeksi akan berulang lagi dimana komputer yang terinfeksi akan membalas email yang ada dan mengirimkan email ke kontak yang ada di komputer tersebut.

Sebenarnya ada banyak payload Emotet lain dan dengan mudah pembuat Emotet menginjeksikan payload tambahan ke dalam Emotet karena dalam proses infeksinya, Emotet akan menghubungi Command Centernya (CC) di internet yang dapat diupdate baik dengan varian malware baru yang tidak terdeteksi atau menambahkan rutin baru seperti menjalankan ransomware, mencuri data komputer korbannya atau melakukan DDoS kepada sasaran yang telah ditentukan.

Dampak Emotet dan Antisipasinya

Ada banyak masalah yang diakibatkan oleh Emotet. Pertama, Emotet akan mengakibatkan pengiriman email dalam jumlah masif dan membuat sibuk mailserver dengan mengirimkan ribuan email.

Selain menguras sumber daya mailserver, Emotet jelas akan mencoreng citra perusahaan karena email spam Emotet ini dikirimkan dari mailserver perusahaan korbannya. Antispam akan kesulitan mendeteksi dan memblokir email Emotet karena ia akan memalsukan sender dan melakukan reply pada email yang ada.

Masalah kedua adalah lampiran Emotet file MS Word dengan ekstensi .doc atau .docs yang tidak masuk kategori file berbahaya dan biasanya diloloskan oleh mailserver.

Sekalipun administrator memblokir lampiran, Emotet dengan cerdik juga memiliki varian yang mengirimkan lampiran dalam bentuk tautan. Jadi blokir lampiran juga tidak akan efektif membendung serangan Emotet sampai ke mailbox pengguna email.

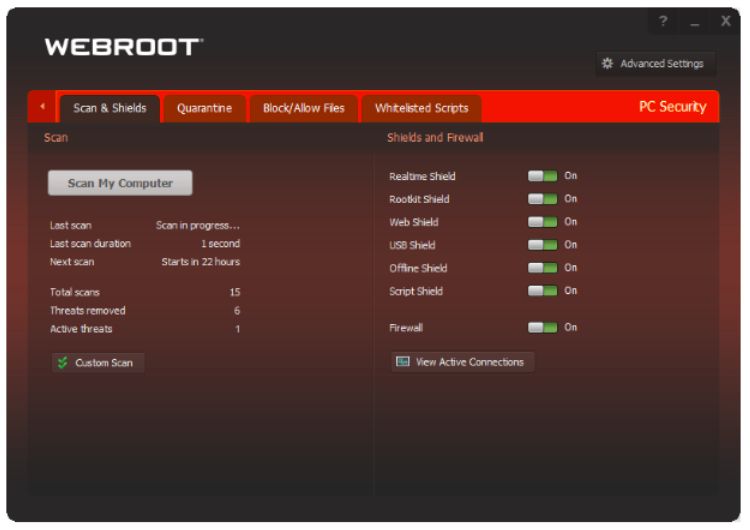

Lalu masalah ketiga adalah karena aktif dari Macro, program antivirus tradisional akan kesulitan mendeteksi Emotet, sehingga Emotet dengan mudah mengelabui pertahanan antivirus tradisional. Untuk mengatasi spam dari Emotet memang cukup sulit dan pengelola mailserver sifatya hanya pasif menerima email spam yang bertubi-tubi.

Untuk menekan pengiriman spam yang memalsukan sender, pengelola mailserver bisa melakukan aktivasi dan setting SPF (Sender Policy Framework), DMARC (Domain-based Message Authentication, Reporting and Conformance) dan DKIM (DomainKeys Identified Mail) dengan baik. Hubungi ISP atau administrator mailserver Anda untuk mengaktifkan dan mengatur fitur ini.

Sedangkan untuk mencegah komputer terinfeksi Emotet, jika Anda menggunakan antivirus tradisional yang tidak mampu menghentikan dan mendeteksi malware yang berjalan melalui script, Anda dapat mempertimbangkan untuk menonaktifkan Macro pada seluruh komputer.

Jika memungkinkan, gunakan antivirus dengan teknologi Evasion Shield yang akan mampu mendeteksi malware seperti Emotet yang menjalankan script yang tidak terdeteksi antivirus konvensional. (Lihat gambar 5) dan video terlampir.

Gambar 5: Antivirus NGAV dengan teknologi Evasion Shield akan mampu menghentikan malware yang tidak terdeteksi namun dijalankan melalui script. Gambar 5: Antivirus NGAV dengan teknologi Evasion Shield akan mampu menghentikan malware yang tidak terdeteksi namun dijalankan melalui script. |

Video Emotet dihentikan oleh NGAV:

*) Alfons Tanujaya adalah ahli keamanan cyber dari Vaksincom. Dia aktif mendedikasikan waktunya memberikan informasi dan edukasi tentang malware dan cyber security bagi komunitas IT Indonesia.

(rns/rns)