Jika tahu-tahu Anda menerima DM Instagram dari akun yang mengaku CS bank dan menginformasikan bahwa Anda memenangkan undian dari bank yang bersangkutan, hal pertama yang kemungkinan besar muncul di benak Anda harusnya kecurigaan dan Anda menjadi waspada.

Apa sebabnya? Pertama, karena Anda belum tentu nasabah bank tersebut dan kedua, meskipun Anda nasabah bank tersebut, Anda tidak sedang mengikuti undian.

Jadi ada dua faktor harus dipenuhi untuk keberhasilan penipuan phishing undian ini:

SCROLL TO CONTINUE WITH CONTENT

- Korban merupakan nasabah bank yang bersangkutan

- Korban saat ini sedang mengikuti undian di bank tersebut.

Jadi secanggih-canggihnya rekayasa sosial dan phishing dipersiapkan, ini juga harus ditujukan kepada korban yang tepat pada waktu yang tepat.

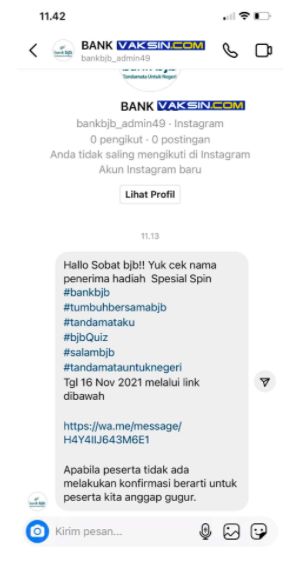

Lain ceritanya jika korbannya adalah nasabah bank yang bersangkutan dan memang sedang mengikuti undian di bank tersebut. Korban akan memiliki titik lemah di mana berharap menang dan ketika mendapatkan informasi bahwa dirinya menang undian, kegembiraan menang undian ini menutupi kewaspadaan atas penipuan yang sedang terjadi. (lihat gambar 1).

Gb 1. Penipu yang memalsukan CS dari salah satu Bank melakukan DM kepada korbannya melalui Instagram. Gb 1. Penipu yang memalsukan CS dari salah satu Bank melakukan DM kepada korbannya melalui Instagram. |

Apalagi jika akun yang melakukan DM tersebut memasang logo bank yang dipalsukannya pada gambar profil akunnya, yang dengan mudah dilakukan dengan teknik salin dan tempel (copy and paste).

Tentu pertanyaannya, bagaimana penipu bisa mendapatkan kontak korban, karena jika penipuan ini dilakukan secara acak mencari nasabah dari bank tertentu yang menggunakan Instagram saja sudah sangat sulit, apalagi mencari nasabah bank tertentu yang sedang mengikuti undian.

Ibarat mencari jarum di tumpukan jerami. Namun rupanya, hal ini tanpa sadar difasilitasi oleh pelaksana undian, di mana peserta undian di bank tersebut diminta untuk melakukan mention pada postingan undian bank tersebut.

Ibaratnya bank memberikan database sasaran penipuan yang lengkap kepada penipu dan semuanya tinggal dilihat di kolom komentar pada posting undian tersebut. (lihat gambar 2)

Gb 2. Pelaksana kuis/undian meminta peserta melakukan mention pada kolom komentar seakan menyodorkan anak ayam (nasabahnya) ke kawanan serigala (penipu). Foto: Vaksincom Gb 2. Pelaksana kuis/undian meminta peserta melakukan mention pada kolom komentar seakan menyodorkan anak ayam (nasabahnya) ke kawanan serigala (penipu). Foto: Vaksincom |

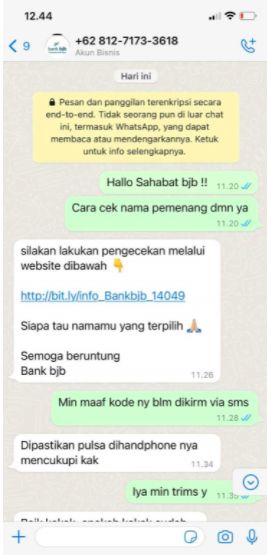

Selanjutnya, jika korbannya memang terpedaya dan mengikuti tautan yang diberikan pada gambar 1 di atas, ia akan terhubung pada nomor Whatsapp yang telah dipersiapkan oleh penipu seperti pada gambar 3 di bawah ini. Lagi-lagi, logo bank yang dipalsukan digunakan sebagai gambar profil pada akun Whatsapp bisnis yang digunakan.

Gb 3. Nomor Whatsapp dengan gambar profil bank yang dipalsukan. Gb 3. Nomor Whatsapp dengan gambar profil bank yang dipalsukan. |

Sebagai peserta undian yang dihubungi oleh admin tentunya Anda langsung ingin tahu apakah Anda memenangi undian tersebut. Dan hal ini sudah dipersiapkan sedemikian rupa oleh penipu dengan situs penipuan yang telah dipersiapkan.

Korban diarahkan melalui Whatsapp untuk klik tautan pemendek URL (URL shortener) yang telah dipersiapkan dan diarahkan pada situs yang telah dipersiapkan dan mendapatkan konfirmasi memenangkan undian dan langsung diarahkan pada situs phishing bank palsu yang telah dipersiapkan.

Tujuan penipu mengarahkan korbannya ke situs phishing adalah untuk mengetahui kredensial pengguna mobile banking. Menurut penelusuran Vaksincom, situs tersebut dihosting di zyrosite.com dengan alamat yang disamarkan seakan-akan dari bank yang bersangkutan. Saat artikel ini ditayangkan, tautan bit.ly telah nonaktif dan situs tersebut telah ditutup oleh pihak zyro.

Penipu mendapatkan kredensial mobile banking dari situs phishing yang telah dipersiapkan di zyro dimana ketika korbannya melakukan login pada situs yang dikiranya situs bank yang bersangkutan, saat itulah kredensialnya dicuri oleh penipu.

Langkah berikutnya yang krusial adalah mendapatkan atau mengganti PIN untuk mengotorisasi aksi pencurian dana rekening korbannya, dan hal ini membutuhkan OTP yang hanya dikirimkan ke nomor telepon pemilik rekening melalui SMS. Sekali mendapatkan OTP tersebut, maka OTP akan langsung digunakan untuk mengganti PIN mobile banking dengan yang baru dan kemudian digunakan penipu untuk menjalankan aksinya menguras rekening korbannya.

Kemudian dana tersebut berusaha dicuci dengan mengirimkan ke beberapa rekening dompet digital untuk kemudian dana dari dompet digital tersebut di kirimkan lagi ke rekening lain untuk melakukan penarikan dana.

Halaman selanjutnya: Pelajaran yang dapat diambil >>>

Pelajaran yang dapat diambil

Dari pengalaman di atas, sebagai pengguna internet banking dan mobile banking harus berhati-hati dengan beberapa hal seperti:

Jangan mudah percaya dengan gambar profil baik di Whatsapp, Instagram, Fecebook atau platform media sosial lainnya karena mudah dipalsukan, tinggal copas.

Jangan mudah melakukan sharing aktivitas Anda, ini akan menjadi sasaran kriminal yang ingin mengeksploitasi kelemahan Anda.

Pelajari dengan detil alamat situs dan aplikasi bank digital yang Anda gunakan. Jangan memasukkan informasi login dan OTP sebelum Anda yakin aplikasi dan situs yang Anda gunakan itu asli.

Jangan pernah memberikan kode OTP dengan alasan apapun meskipun diminta pihak yang mengaku dari pihak berwenang, Customer Service atau siapapun. OTP adalah rahasia Anda sendiri dan hanya dimasukkan pada situs yang Anda yakini keabsahannya. Penyalahgunaan OTP karena kesalahan Anda merupakan tanggung jawab pemilik rekening.

*) Alfons Tanujaya adalah ahli keamanan cyber dari Vaksincom. Dia aktif mendedikasikan waktunya memberikan informasi dan edukasi tentang malware dan cyber security bagi komunitas IT Indonesia.

(rns/fay)