Tidak jauh berbeda dengan mitologi tersebut, ransomware Locky yang mengganas pada minggu kedua Februari 2016 melakukan hal yang sama.

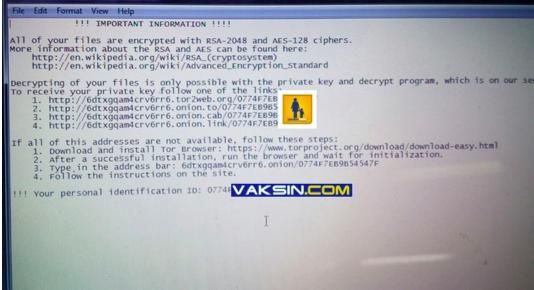

Sama seperti Loki, ransomware Locky melakukan aktivitas jahat mengenkripsi data komputer korbannya dan sama seperti Loki, data yang dipermak Locky juga berubah wujud. Namun kali ini tidak menjadi ikan atau serangga tetapi menjadi data yang dienkripsi dengan tujuan memeras korbannya agar membayar tebusan jika ingin datanya kembali. (lihat gambar 1)

|

Gambar 1: Ransomware Locky meminta tebusan.

SCROLL TO CONTINUE WITH CONTENT

Jika Anda sudah menjadi korban Locky tentunya mengerti apa yang Vaksincom maksudkan di atas. Email yang dikirimkan memanfaatkan Word Macro untuk mengunduh ransomware yang akan mengenkripsi data komputer korbannya.

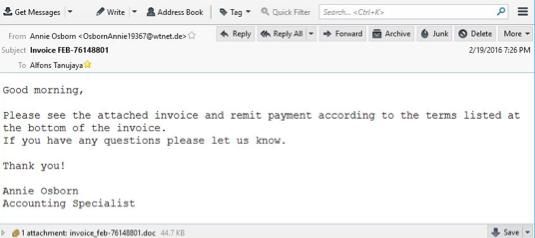

Dan pintarnya, email tersebut mengandung rekayasa sosial (Social Engineering) yang cukup meyakinkan dan kemungkinan besar akan dibuka oleh penerimanya khususnya bagian finance/ accounting atau siapapun yang sering menerima tagihan. (lihat gambar 2)

|

Gambar 2: Email eksploitasi Word Macro dengan rekayasa sosial mengincar bagian invoicing.

Email akan datang dengan pengantar yang meyakinkan:

Good morning,

Please see the attached invoice and remit payment according to the terms listed at the bottom of the invoice.

If you have any questions please let us know.

Thank you!

[Nama acak sesuai alamat email]

Accounting Specialist

Walaupun sangat simpel dan hanya berisi beberapa kalimat, namun pilihan kata yang digunakan menggunakan bahasa dalam korespondensi bisnis yang meyakinkan dan meminta korbannya untuk melakukan pembayaran sesuai dengan tagihan terlampir.

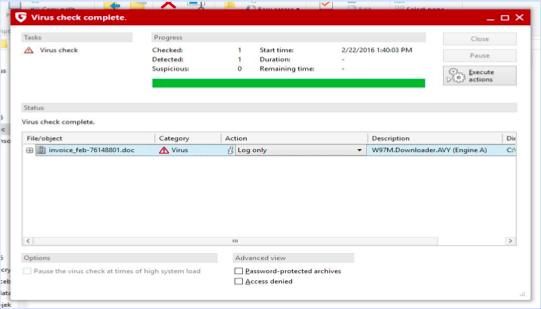

Sekalipun penerima email tersebut tidak berhubungan dengan tagihan tersebut, namun besar kemungkinan lampiran tersebut akan tetap dibuka karena bahasa bisnis yang digunakan cukup meyakinkan dan lampiran yang diberikan adalah .doc yang merupakan dokumen MS Word yang selama ini dikenal aman dan diloloskan oleh administrator mailserver. Namun kenyataannya, lampiran tersebut mengandung kode Macro yang akan mengunduh malware. (lihat gambar 3)

|

Gambar 3: Lampiran .doc yang mengandung eksploitasi Word Macro untuk mengunduh malware.

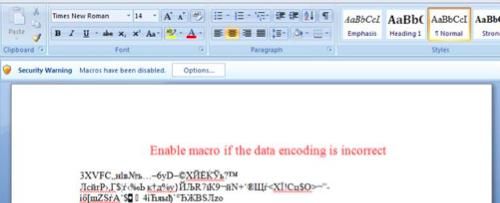

Jika Word Macro diaktifkan secara otomatis, maka lampiran email tersebut secara otomatis akan berjalan. Tetapi jika Word Macro tidak diaktifkan maka Locky belum akan aktif karena Macro yang digunakan untuk mengunduh dan mengaktifkan Locky yang akan mengenkripsi data korbannya tidak aktif. Yang akan muncul adalah peringatan untuk mengaktifkan Macro seperti pada gambar 4 di bawah ini:

|

Gabmar 4: Jika Macro tidak aktif, jangan sekali-kali mengkatifkan Macro karena akan menjalankan Locky.

Sejak pertama kali diluncurkan pada minggu kedua Februari 2016, Locky menyebar dengan kecepatan luar biasa dengan infeksi rata-rata 100.000 sistem per hari. Jika

berhasil menginfeksi komputer korbannya dan mengenkrip data komputer korbannya, ia akan meminta tebusan sebesar 0,5 – 2 bitcoin atau sebesar Rp 1,8 juta-Rp 12 juta kepada korbannya jika ingin melakukan dekripsi kembali datanya.

*) Penulis, Alfons Tanujaya merupakan praktisi keamanan internet dari Vaksincom. (ash/ash)