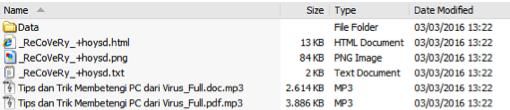

Adapun varian tersebut adalah Teslacrypt dengan ekstensi .ttt, .xxx, .micro dan varian terbaru yang sedang mengganas di Indonesia dan memakan banyak korban adalah yang berekstensi .mp3 (lihat gambar 1).

Sebagai catatan .mp3 ini adalah semua file yang dienkripsi oleh Teslacrypt dan bukan file lagu .mp3. File ini tidak akan bisa dibuka tanpa kunci dekripsi yang hanya dimiliki oleh pembuat Teslacrypt.

SCROLL TO CONTINUE WITH CONTENT

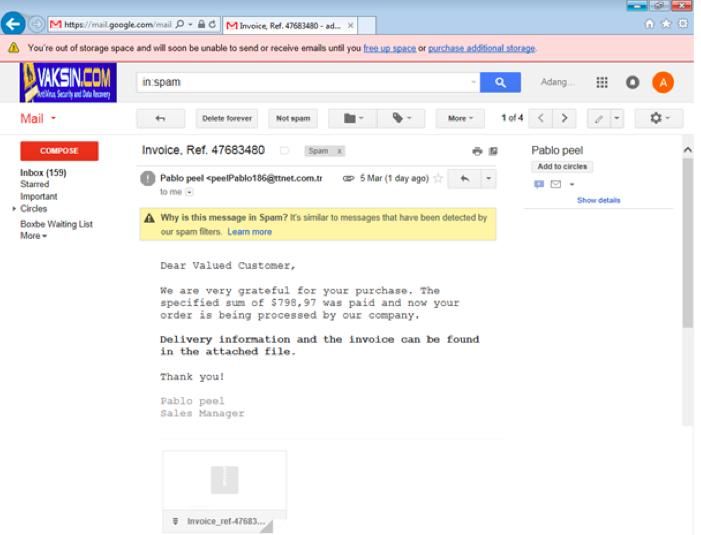

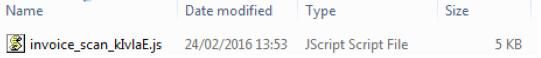

Berbeda dengan jenis ransomware lain yang akan menyertakan lampiran dengan ekstensi aplikasi (EXE/SCR), TeslaCrypt 3.0 memanfaatkan aplikasi Java Script dengan menyertakan sebuah lampiran dengan ekstensi *.js.

Gambar 1, Teslacrypt 3.0 dengan ekstensi file terenkrip .mp3 Gambar 1, Teslacrypt 3.0 dengan ekstensi file terenkrip .mp3 |

Sama seperti kebanyakan email yang dikirimkan oleh Ransomware, biasanya akan berisi tagihan dengan lampiran terkompresi .zip supaya diloloskan oleh mailserver yang kebanyakan memblokir lampiran yang bisa langsung dijakankan seperti .exe, .pit. .scr atau .com. (lihat gambar 2)

Gambar 2: Contoh email yang dikirimkan TeslaCrypt 3.0. Gambar 2: Contoh email yang dikirimkan TeslaCrypt 3.0. |

Gambar 3: Contoh file JavaScrupt yang kirimkan oleh TeslaCrypt. Gambar 3: Contoh file JavaScrupt yang kirimkan oleh TeslaCrypt. |

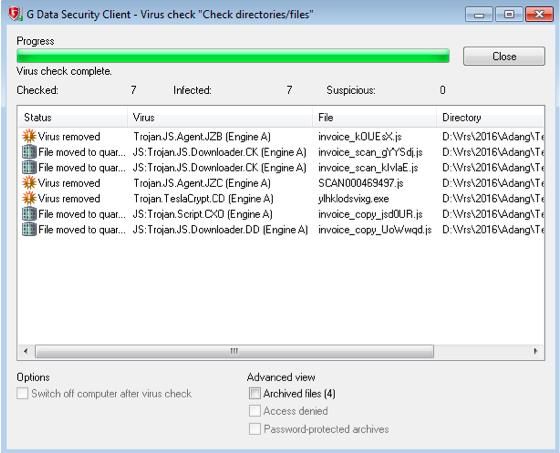

G Data Antivirus mendeteksi lampiran berbahaya ini sebagai Trojan.js (lihat gambar 4)

Gambar 4: G Data mendeteksi file pengunduh ransomware ini sebagai Trojan Script dan file dropper sebagai Trojan.Teslacrypt. Gambar 4: G Data mendeteksi file pengunduh ransomware ini sebagai Trojan Script dan file dropper sebagai Trojan.Teslacrypt. |

C:Windows%file_acak%.exe

C:User%user%AppDataRoaming%file_acak%.exe

C:Document and Settings %user%Application Data%file_acak%.exe (pada Windows XP/2003)

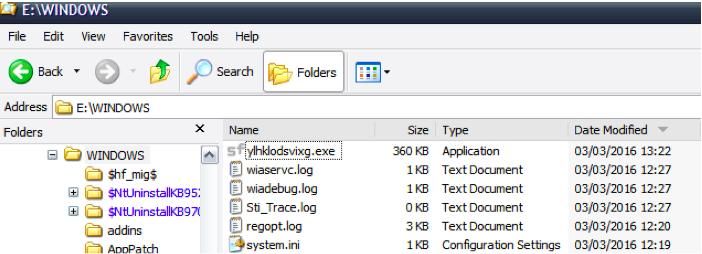

Dengan ukuran yang bervariasi (contoh: C:Windowsylhklogsvixg.exe dengan ukuran 360 KB). Lihat gambar 5.

Gambar 5: Contoh file induk TeslaCrypt 3.0. Gambar 5: Contoh file induk TeslaCrypt 3.0. |

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun

· Xwyeqab = C:WINDOWSsystem32CMD.EXE /c start C:WINDOWSylhklodsvixg.exe

Enkripsi data dengan menambahkan ekstensi .MP3

Setelah Ransomware berhasil aktif, kemudian ia akan mencari dan mengenkripsi file dengan ekstensi yang sudah ditentukan, baik pada komputer lokal yang terinfeksi (termasuk Flash disk/eksternal HDD) maupun pada folder/drive yang di-mapping kemudian akan menambahkan ekstensi .MP3 di setiap file yang dienkripsi.

Private key dari setiap file yang di enkripsi akan disimpan oleh pembuat malware sehingga file yang sudah dienkripsi tidak dapat didekripsi kecuali dengan melakukan pembayaran tebusan ke pembuat ransomware.

Secara default ekstensi file akan disembunyikan oleh Windows sehingga file yang terlihat adalah file anda mempunyai icon mp3 seperti terlihat pada gambar 6

Gambar 6: Data yang dienkripsi oleh TeslaCrypt. Gambar 6: Data yang dienkripsi oleh TeslaCrypt. |

Gambar 7: Menampilkan ekstensi file. Gambar 7: Menampilkan ekstensi file. |

· Buka [Windows Explorer]

· Klik [Tools | Folder Options]

· Kemudian akan muncul layar "Folder Options"

· Klik tabulasi [View]

· Hilangkan tanda checklist pada opsi "Hide extensions for known file types"

Jika Anda membuka file yang sudah dienkripsi maka akan muncul pesan error seperti terlihat pada gambar 8

Gambar 8: Pesan error saat menjalankan file yang sudah dienkripsi. Gambar 8: Pesan error saat menjalankan file yang sudah dienkripsi. |

Untuk mempersulit recovery file yang sudah dienkripsi, Teslacrypt 3.0 juga akan menghapus Shadow Volume Copies dengan memanfaatkan file vssadmin.exe yang sudah disediakan oleh Windows dengan menjalankan perintah vssadmin.exe Delete Shadows /All /Quiet

Lokasi Folder yang tidak akan dienkripsi oleh TeslaCrypt

Berita baiknya, dari hasil pengujian yang dilakukan TeslaCrypt tidak akan melakukan enkripsi file yang ada di folder berikut yang berada pada drive System.

· C:Windows (beserta sub folder)

· C:Program Files (berserta sub folder)

· C:Documents and SettingsAll UsersApplication Data (berserta sub folder)

Tips

Anda dapat memanfaatkan celah ini agar data Anda tidak dienkripsi oleh TeslaCrypt varian ini. Tetapi ini bukanlah jaminan karena virus selalu belajar dari pengalaman. Oleh karena itu langkah yang terbaik adalah dengan melakukan backup data penting anda pada media yang terpisah.

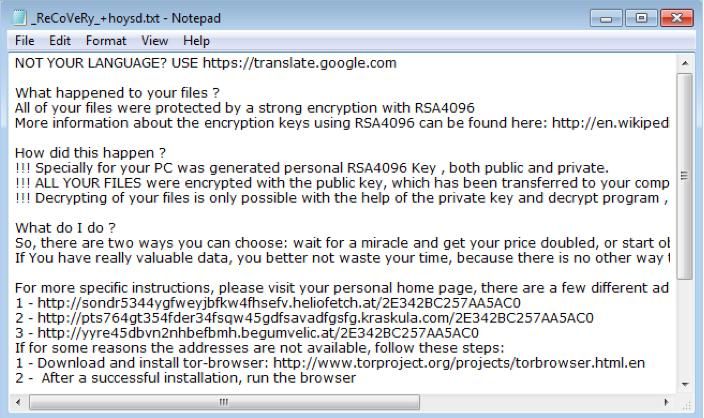

Pesan (Tebusan) dari TeslaCrypt

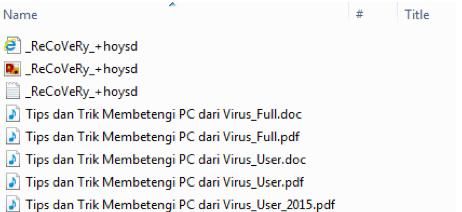

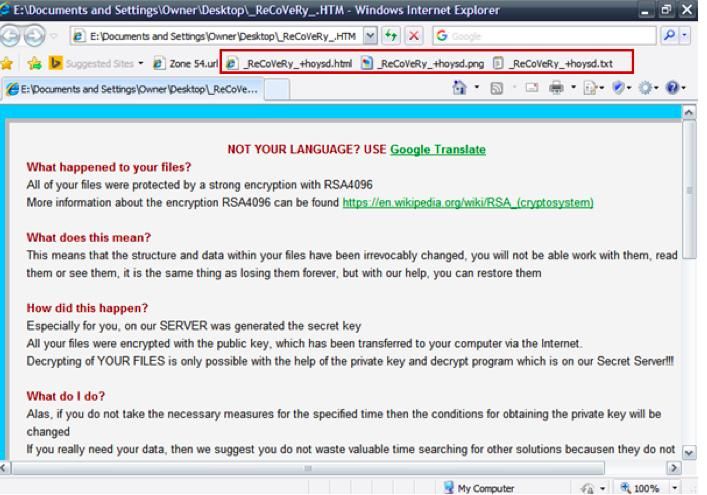

Setelah sukses melakukan enkripsi, TeslaCrypt 3.0 akan menampilkan pesan dengan nama : _ReCoVeRy_+%acak%.html _ReCoVeRy_+%acak%.png

_ReCoVeRy_+%acak%.txt

_H_e_l_p_RECOVER_INSTRUCTIONS+[3-%karakter acak%] (ekstensi .png, .txt dan .html)

Yang berisi cara untuk menyelamatkan data yang sudah di enkripsi. Pesan ini dibuat di setiap folder/subfolder dimana terdapat file yang di enkripsi. (lihat gambar 9 dan 10)

Gambar 9: Pesan permintaan tebusan dan cara membayar tebusan Teslacrypt 3.0. Gambar 9: Pesan permintaan tebusan dan cara membayar tebusan Teslacrypt 3.0. |

Gambar 10: Pesan permintaan tebusan dan cara membayar tebusan Teslacrypt 3.0 dalam html. Gambar 10: Pesan permintaan tebusan dan cara membayar tebusan Teslacrypt 3.0 dalam html. |

Jika korbannnya ingin membayar tebusan, Teslacrypt meminta uang cukup besar dan memilih Bitcoin sebagai saran penerimaan pembayaran tebusan supaya sulit dilacak penegak hukum. Jumlah uang yang diminta bervariasi, antara USD 250-USD 500. Sebagai catatan, jumlah tebusan ini akan meningkat dua kali lipat jika korbannya tidak melakukan pembayaran lebih dari 7 (tujuh) hari sejak peringatan tersebut ditampilkan.

Sebagai informasi, jika file yang sudah dienkripsi mempunyai ekstensi tambahan .MICRO, .XXX, .TTT dan .MP3 sampai artikel ini diturunkan belum ada tools yang dapat melakukan decrypt terhadap file tersebut.

Cara Menghapus Ransomware TeslaCrypt Secara Manual

Jika antivirus anda tidak mampu mendeteksi Teslacrypt dan ransomware ini berhasil menginfeksi komputer anda, maka langkah yang perlu anda lakukan untuk menghapus Teslacrypt dari komputer adalah sebagai berikut :

· Putuskan komputer dari jaringan selama proses pembersihan

· Lakukan pembersihan pada mode "safe mode"

· Hapus file induk ransomware TeslaCrypt, biasanya akan menunjukan lokasi "C:WINDOWS%acak%.exe atau "C:User%user%AppDataRoaming%file acak%.exe (C:Document and Settings %user%Application Data%file acak%.exe pada Windows XP/2003)

· Hapus registri yang di buat oleh TeslaCrypt

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun

o %acak% = %lokasi file acak%, biasanya akan menunjukan lokasi "C:WINDOWS%acak%.exe atau "C:User%user%AppDataRoaming%file acak%.exe (C:Document and Settings %user%Application Data%file acak%.exe pada Windows XP/2003)

· Hapus file pesan yang dibuat oleh TeslaCrypt (kecuali jika ada ingin membayar tebusan)

Untuk file yang sudah dienkripsi Teslacrypt 3.0, jika anda tidak ingin membayar tebusan, tentunya Anda sangat kecewa dan marah terhadap pembuat Teslacrypt. Hati boleh panas tetapi kepala tetap dingin.

Jangan format dulu komputer Anda tetapi Vaksincom menyarankan anda untuk membackup semua data yang telah terenkripsi baik ke dalam DVD dan simpan dengan baik secara offline. Kemungkinan dalam kurun waktu 10 tahun solusi untuk dekripsi file yang ini akan tersedia.

*) Penulis, Adang Jauhar Taufik, merupakan praktisi keamanan internet dari Vaksincom. (ash/ash)